Хакеры использовали свежеобнаруженную уязвимость нулевого дня под названием HTTP/2 Rapid Reset.

Атака уже пошла на спад, но в максимальных значениях на серверы Google приходилось колоссальные 398 миллионов запросов в секунду, что в 7 раз больше, чем предыдущая атака, которую фиксировала Google. При этом, на серверы Cloudflare и AWS приходилось чуть меньшее количество – чуть более 200 миллионов запросов в секунду. Основным вектором атаки злоумышленники выбрали финансовые организации, игровые корпорации и правительственные учреждения. Если вы в последние недели наблюдали проблемы в сетевых играх, не ругайте разрабов, если это, конечно же не Redfall, а вспомните о атаке.

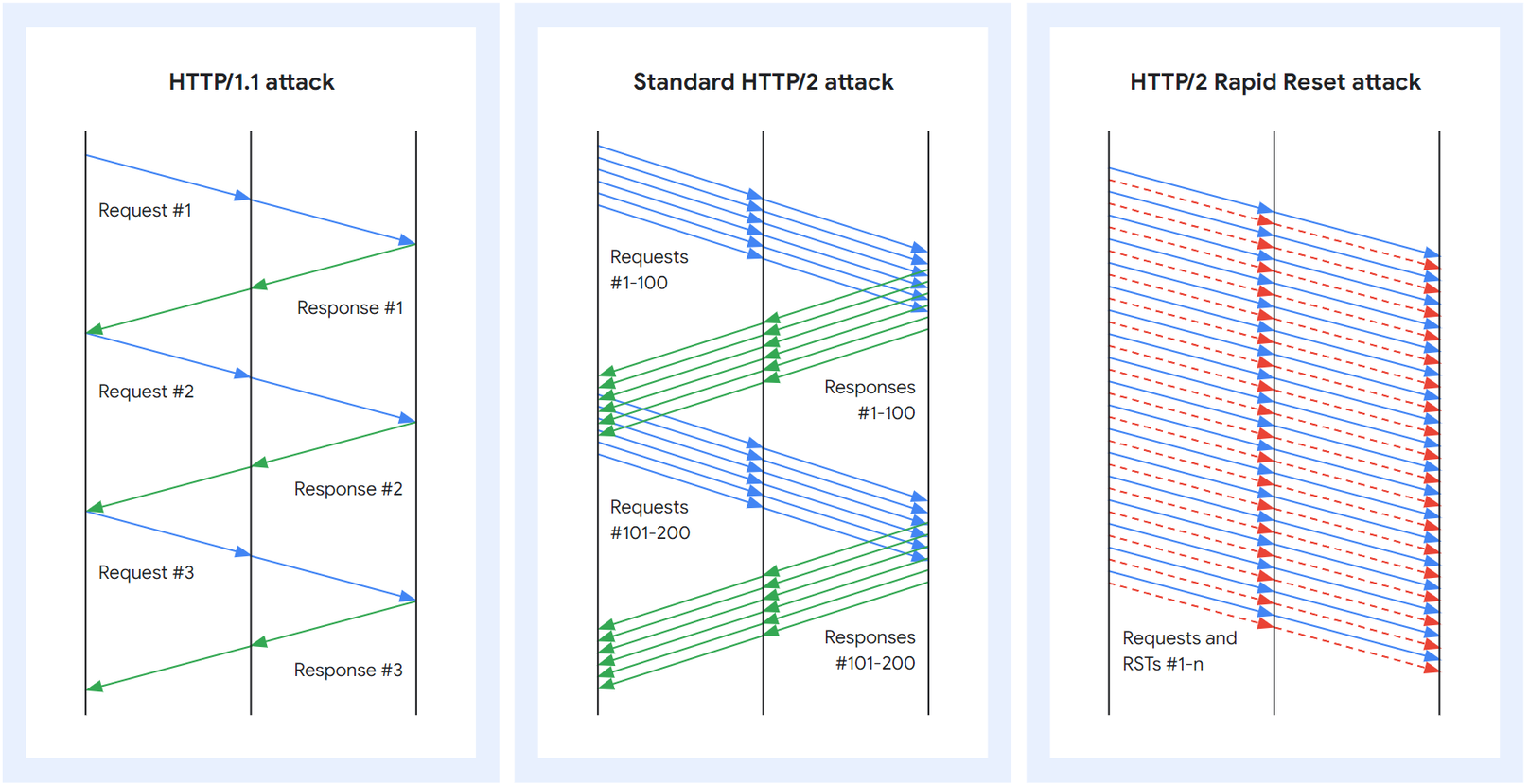

Уязвимость, получившая название HTTP/2 Rapid Reset, позволяет злоумышленнику отправлять специальные запросы HTTP/2 на целевой сервер и инициировать от него определённый ответ. Инициатор запроса открывает большое количество потоков одновременно, как и в стандартной атаке HTTP/2, но вместо того, чтобы ждать ответа на каждый поток запросов от сервера или прокси, клиент немедленно отменяет каждый запрос.

Возможность немедленного сброса потоков позволяет каждому соединению иметь неопределенное количество запросов в процессе. Явно отменяя запросы, злоумышленник никогда не превышает ограничение на количество одновременных открытых потоков. Количество текущих запросов не зависит от времени приема-передачи, а только от доступной пропускной способности сети. Таким образом, мультиплексируя потоки, хакеры смогли создавать безумное количество запросов.

Telegram

Telegram Google News

Google News Дзен

Дзен Feedly

Feedly

Комментарии